C’est avec ce slogan que la Global Encryption Coalition a organisé le 21 octobre 2021 la journée mondiale du chiffrement.

Qu’est-ce donc et pourquoi est-ce important ? On regarde ça tout de suite !

Le chiffrement de bout en bout

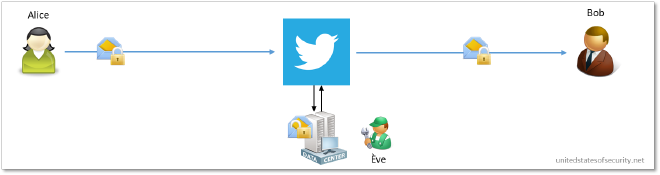

Lorsque Alice envoie un message privé à Bob, elle aimerait bien que seul ce dernier en profite. Alors évidemment, elle ne va pas publier son message sur Twitter ou Facebook. Non, elle utilisera la messagerie de son choix, par exemple Whatsapp ou les DM de Twitter. Mais est-ce suffisant ?

Le message ainsi envoyé ne sera pas visible par tout le monde, c’est vrai. Mais dans l’exemple ci-dessus, il sera lisible par une des sociétés qui exploite le réseau de communication : Twitter. Quelque part, c’est normal : ils font l’intermédiaire technique, et le message est hébergé par eux. Pourtant, Whatsapp arrive à empêcher ça. Comment font-ils ? avec le chiffrement de bout en bout.

Modèle historique

Dans le modèle historique, les échanges réseau sont chiffrés entre l’envoyeur et la plate-forme de service, puis éventuellement au sein de la plate-forme, et enfin entre la plate-forme et le destinataire.

Seulement, à l’interface entre Alice et son fournisseur, le message est déchiffré1, il est donc lisible par la plate-forme. Par ailleurs, quand bien même le fournisseur de service chiffre le message pour le stocker, c’est lui qui gère la clé de déchiffrement. Ève, qui travaille pour le fournisseur, a donc tous les éléments techniques nécessaires pour accéder au message quand bon lui semble. Ou quand une autorité le lui demande.

Modèle bout en bout

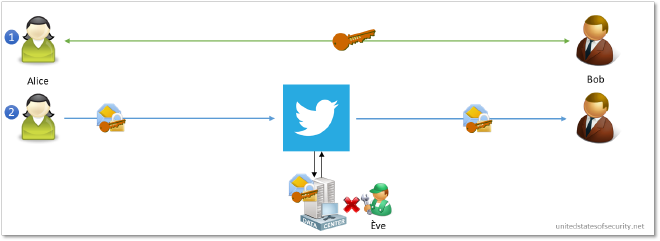

Avec le chiffrement de bout en bout, une clé unique est définie pour l’ensemble de la chaîne de communication. Ainsi, le fournisseur stocke une information chiffrée à laquelle il ne peut accéder.

Ici, Alice et Bob choisissent d’abord entre eux une clé de chiffrement2, puis utilisent cette clé pour protéger leurs échanges via la plate-forme de communication. Pour elle, techniquement rien ne change. En revanche, Ève n’a plus accès au contenu des messages puisqu’elle ne connait pas la clé.

Quel rapport avec le schmilblick ?

Au commencement de ce qu’on appelle maintenant le cloud, on faisait confiance aux plates-formes de service et aux intermédiaires techniques. Ou du moins, on considérait que le risque de fuite par ces canaux était suffisamment faible pour être accepté.

Puis l’Histoire a démontré que ce n’était pas le cas, que sous couvert de sécurité nationale, ces sociétés étaient régulièrement interrogées par les États à des fins de contre-espionnage, d’espionnage diplomatique, économique ou militaire.

Que les gouvernements étaient de plus en plus tentés de jeter un œil « au cas où » sur les données qui passent par là. Officiellement pour lutter contre la pédopornographie. En pratique… Les lecteurs intéressés pourront consulter de précédents articles sur le sujet : de la loi Informatique et Libertés au RGPD, partie 1 et partie 2 ; du Safe Harbor au Privacy Shield, partie 1 et partie 2 suivies de la fin du Privacy Shield américain.

Ou tout simplement que des vulnérabilités sont trouvées tous les jours, et qu’un pirate peut se frayer un accès aux bijoux de la Couronne potentiellement dès demain matin.

Bref : la Global Encryption Coalition pousse le grand public à utiliser de plus en plus de services qui offrent cette protection du chiffrement de bout en bout, et à expliquer aux gouvernements que le chiffrement n’est pas un adversaire à abattre mais bien une protection démocratique nécessaire. La Corée du Sud l’a prouvé.

La Coalition a publié quelques images pour l’occasion :

Make the Switch?

Alors que fait-on maintenant ? Comme d’habitude, ça dépend3.

Tout dépend de votre modèle de menace. De quoi souhaitez-vous vous protéger. Quels sont vos objectifs.

Selon que vous soyez journaliste fortement exposé parce que travaillant sur des sujets « chauds » ou « simple » citoyen, vous n’attirez pas la même attention.

Vous avez tout intérêt à abandonner au plus vite les services non chiffrés de bout en bout si vous manipulez des données confidentielles. A contrario vous pouvez décider d’accepter les risques qui découlent d’une interception de vos communications.

Vous pouvez aussi militer en faveur de ce changement comme activisme politique : bloquer les tentatives des gouvernements de pratiquer la pêche au chalut.

Ce n’est pas non plus un tout ou rien : migrer vers un service protégé est toujours un pas en plus.

Dans tous les cas, rappelez-vous que « je n’ai rien à cacher » n’est pas un bon argument, pour la simple et bonne raison que c’est faux. Accepteriez-vous qu’un inconnu place une caméra de vidéosurveillance dans votre chambre à coucher ?

Prêt à passer le pas, mais vous ne savez pas par où commencer ? Wikipedia (en anglais) vous propose un tableau récapitulatif.

-

Techniquement, le chiffrement est porté par le HTTPS. L’interface chez le fournisseur est le point de terminaison TLS. ↩︎

-

En pratique, cette étape est totalement transparente pour les utilisateurs, et réalisée par le fournisseur de service. Néanmoins, il existe des outils mathématiques qui permettent de garantir que le fournisseur ne peut pas connaitre la clé ainsi choisie. ↩︎