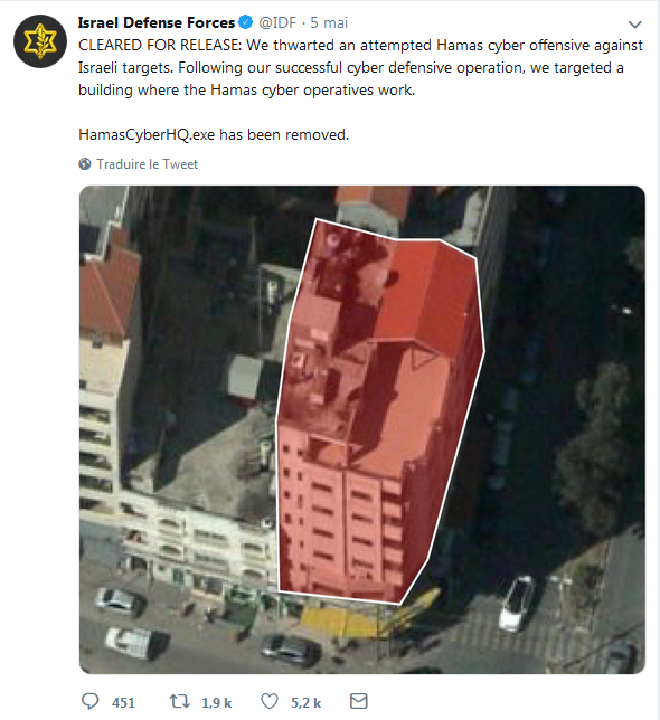

Le 5 mai 2019, Tsahal a annoncé avoir détruit un bâtiment qui abritait les équipes cyber du Hamas.

À l’heure où certains RSSI souhaiteraient pouvoir hack back leurs attaquants, les Forces de Défense Israéliennes vont encore plus loin avec le PDoS : Physical Denial of Service.

Ce qu’il s’est passé au Proche-Orient

Depuis quelques jours (à la date de rédaction), Israël fait face à un regain d’activité du Hamas, qui a lancé plus de 700 roquettes sur le territoire. À cette attaque physique l’État Hébreux a répondu sur le même mode et a déclenché des bombardements.

Mais dans le même temps, des attaques virtuelles étaient lancées depuis la Bande de Gaza. Tsahal n’a pas souhaité en dire beaucoup plus, si ce n’est qu’ils ont repéré l’intrusion sur un ou des réseaux semblant liés à des services publics. Les attaques ont été stoppées, mais ils ont ensuite remonté la piste et identifié un bâtiment en particulier. Bâtiment qui a finalement été ciblé par l’aviation.

Une nouvelle doctrine

Contre-attaque symétrique

Le hack back, autrement dit le fait de répliquer à une attaque informatique, fait débat depuis quelque temps maintenant, dans le privé comme à l’échelle des pays.

Les moyens de détection d’intrusion se sont fortement améliorés, et il est désormais possible de détecter une attaque dans ses premiers instants. La première réaction est alors de colmater la brèche pour protéger le système d’information visé. Mais il peut être également intéressant de laisser l’attaquant agir plus longtemps, pour collecter des éléments de preuve qui pourront ensuite être transmis aux autorités.

La dernière étape est donc d’exploiter ces éléments pour remonter la piste et lancer une contre-offensive. L’arroseur arrosé, en quelque sorte.

Cette doctrine n’est pas officiellement répandue, pour plusieurs raisons :

- l’identification formelle d’un attaquant peut se révéler complexe et non exempte d’erreur, du fait de l’usage de machines de rebond diverses par exemple ;

- la contre-attaque tomberait a priori sous le coup de la loi (loi Godfrain en France – № 88-19 du 5 janvier 1988) ; on abordera le cas de la légitime défense en fin d’article ;

- cela nécessite des moyens humains (et donc financiers) importants, qui ne sont pas nécessairement justifiés, surtout pour le secteur privé.

Contre-attaque asymétrique

Si l’on peut raisonnablement imaginer que des services de contre-espionnage (au moins) ont déjà répliqué à des cyber-attaques, peu avaient assumé transformer l’essai dans le monde réel. On connaissait le DDoS (Distributed Denial of Service) pour mettre hors service une entité, on découvre maintenant le PDoS : Physical Denial of Service.

Un premier cas avait été recensé en 2015 avec la mort d’un cyber-combattant de l’État Islamique en Syrie, ciblé par l’armée américaine. Il ne s’agissait toutefois pas d’une réplique immédiate à un acte en particulier.

Le bombardement par Israël du QG cyber du Hamas est le deuxième exemple connu.

Dans les deux cas, il est difficile de penser que les seules traces informatiques aient pu donner la localisation précise des cibles. Il est plus probable que les services de renseignement aient fourni la position géographique et l’identité des attaquants, et que les armées conventionnelles aient ensuite pris le relai pour répliquer.

Dès lors, la réplique asymétrique ne peut relever que des États (ou de groupes armés structurés), puisqu’aucune entreprise privée n’ira déclencher un bombardement aérien en représailles…

Une doctrine qui fait débat

Une réaction disproportionnée

Plus encore que la réplique symétrique, la contre-attaque asymétrique fait débat. Peut-on mettre sur le même plan une cyber-attaque, virtuelle, et un bombardement, bien réel ? Il est toutefois à noter que la frontière entre les mondes virtuels et réel est de plus en plus fine : de plus en plus d’attaques informatiques visent à compromettre des systèmes physiques qui peuvent entraîner des morts. C’est notamment le cas lorsque les cibles sont des systèmes de contrôle industriels (type SCADA, cf. Stuxnet) ou des équipements médicaux.

Ainsi, certains estiment que l’attaque israélienne est injustifiée et font le parallèle avec les activités d’espionnage américaines. Quelles seraient les réactions si la France ou Israël rayaient de la carte des installations de la NSA ?

Le cas de la légitime défense

Pour mémoire, la légitime défense est particulièrement encadrée, il doit s’agit d’une réaction :

- face à une menace réelle, immédiate et injustifiée ;

- nécessaire ;

- proportionnée ; et

- immédiate.

Une réplique « à balles réelles » à une cyber-attaque vérifie-t-elle tous ces critères ? Il me semble que le premier peut se remplir assez facilement. En revanche, les suivants sont plus compliqués à valider, et en particulier l’immédiateté. Autant porter un coup pour désarmer un tireur est une action immédiate, autant une attaque aérienne nécessitant un minimum de planification et de temps d’exécution ne semble pas l’être.

Il en est de même, à moindre échelle, pour la réplique symétrique. Pour qu’elle soit efficace, la contre-offensive doit remonter des pistes, identifier l’origine véritable de l’attaque, analyser le système cible, trouver des vulnérabilités et finalement les exploiter.

À ce titre, le hack back ne me semble pas pouvoir être couvert par la légitime défense.

Enfin, j’ajouterai qu’en dehors de certains cas très particuliers liés à la défense nationale, la priorité des RSSI devrait être d’atteindre et maintenir un haut niveau de protection de leur patrimoine informationnel avant de ne serait-ce que penser à une vengeance privée.