Les biologistes ont leurs 4 bases A, C, G et T qui composent l’ADN de tout être vivant, les praticiens de la cybersécurité ont les leurs : D, I, C et T. Elles sont apparues pour répondre à la situation suivante :

Client – Je veux que mon application soit sécurisée.

Sécurité – D’accord, qu’entendez-vous par « sécurisée » ?

Il a bien fallu trouver une manière de décrire la « sécurité » pour correspondre aux attentes des clients, et pour justifier les budgets réclamés par la filière Sécurité !

DICT ?

Ces quatre lettres signifient :

- Disponibilité du système et de ses données

- Intégrité du système et de ses données

- Confidentialité des données

- Traçabilité des accès

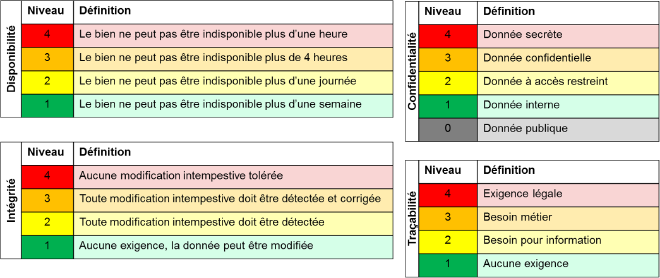

On y associe une valeur numérique, généralement comprise entre 0 et 4, qui permet d’évaluer l’importance de chaque critère. Ainsi, DICT=3401 est une notation courante.

Selon le contexte dans lequel elles sont utilisées, elles résument à elles seules les exigences de sécurité de l’entité Maîtrise d’Ouvrage, ou les moyens mis en œuvre par la Maîtrise d’Œuvre.

Une exigence DICT=3401 indique que le besoin en disponibilité est important sans être critique, que les données manipulées doivent absolument rester intègres, que les informations sont publiques, et qu’il n’y a pas de besoin spécifique en matière de traçabilité des accès. On peut en déduire qu’il s’agit d’une application de mise à disposition du public d’informations importantes, pourquoi pas officielles. Par exemple :

Légifrance ou

Service Public.

Dans un environnement correctement outillé, la Maîtrise d’Œuvre sait, du coup, quelles mesures de sécurité mettre en place pour répondre au besoin exprimé, sans pour autant faire de sur-qualité (ici garantir une confidentialité stricte des informations).

Ce système DICT n’est toutefois pas aussi précis que de l’ADN, et selon les organisations laisse une part plus ou moins grande à l’expertise humaine pour déterminer précisément les mesures adéquates.

Une bonne synthèse…

Il n’est peut-être pas très précis, mais il est en tout cas complet. Chaque aspect de la sécurité de l’information se retrouve dans le DICT. Quelques exemples d’exigences d’abord, suivis de mesures de sécurité :

-

Le site internet ne doit pas être indisponible plus de 6h consécutives :

D--- -

Seuls les salariés de la R&D doivent avoir accès à la roadmap du produit :

-C-- -

Je veux produire de la signature électronique :

---T -

Redondance à froid ou à chaud ? C’est le

D--- -

Authentification simple versus authentification forte ? c’est le

--C- -

Copie immédiate des journaux d’accès sur un autre système ?

---T -

Mise en œuvre de mesures de détection de modification des données ?

-I-- -

Double datacenter espacés de plus de 80km ?

D--- -

SIEM (Security Incident and Event Management) ?

---T -

Conformité RGPD ?

DICT! -

etc.

… et une bonne justification !

La sécurité ça coûte cher et ça ne rapporte rien.

Bien que fausse1, nous avons tous entendu au moins une fois cette phrase. La suivante est généralement :

On est obligé de faire tout ça ?

Eh bien la réponse est « ça dépend », et ça dépend notamment du DICT ! Les équipes sécurité adaptent les solutions de sécurité de chaque projet en fonction des exigences formulées par la MOA au travers de ce DICT. Si cette adaptation est bien faite2, alors le budget réclamé est difficilement attaquable puisque répondant directement et factuellement à un cahier des charges établi par la MOA.

Il restera bien sûr un travail de pédagogie pour expliquer en quoi les mesures répondent au besoin. Après tout, la sécurité doit aussi rendre des comptes.

Cohérence du DICT

De la même manière que différentes combinaisons d’ADN donnent différentes espèces, les combinaisons DICT résultent en différentes configurations d’un système informatique.

Selon le niveau de maturité des organisations :

- le DICT peut être estimé à la louche pour faire joli, ou être calculé précisément à partir de grilles d’analyse ;

- les briques de sécurité déployées en conséquence peuvent être laissées complètement à l’appréciation d’un expert, ou choisies dans un deuxième jeu de grilles de solutions en fonction du niveau de chaque exigence.

L’idéal étant que pour deux applications ayant le même DICT, les briques retenues soient les mêmes, dans un souci d’homogénéisation du Système d’Information.

Nous verrons dans un prochain article un autre intérêt de ce DICT dans le cas des analyses de risques.